局域网(LAN),全称为Local Area Network,指在较小的地理区域内,通过传输介质连接的一组计算机及其外围设备的网络1。局域网的传输速度较快,一般在几百Mbps到几Gbps,延迟较低。局域网是一种私有网络,一般在一座建筑物内或建筑物附近,主要用于办公室、学校、研究所或家庭等相对较小的地理范围内。局域网便于共享资源,如打印机、文件服务及其他应用程序,并可实现数据和信息的快速交换。

局域网简介

局域网的带宽可以通过以下公式计算:

其中B表示信道的物理带宽,信噪比(SNR)是信号强度与背景噪声强度的比值。

局域网为封闭型网络,在一定程度上能够防止信息泄露和外部网络病毒攻击,具有较高的安全性,但是 一旦发生黑客攻击等事件,极有可能导致局域网整体出现瘫痪,网络内的所有工作无法进行,甚至泄露大量公司机密,对公司事业发展造成重创。局域网一般分为无线局域网和有线局域网。

发展历史

局域网技术自1970年代起经历了多个重要发展阶段:

- 1970年代初期:在研究实验室和大学中首次探索和实验局域网的概念,主要用于连接计算机和共享资源。

- 1973年:罗伯特·梅特卡夫在施乐帕洛阿尔托研究中心发明了以太网,这种技术允许多台计算机在同一网络内高效通信。

- 1980年代:随着IEEE发布802系列标准(包括802.3以太网和802.5令牌环网络),局域网开始标准化。此外,令牌环和ARCNET等技术也开始流行。

- 1990年代:出现了快速以太网(速度达到100 Mbps)和网络交换技术。此外,无线局域网(WLAN)随着IEEE 802.11标准的制定而正式商业化。

- 2000年代至今:局域网技术演进至千兆以太网,提供更高的传输速度,并且网络管理和安全措施变得更加先进。

无线局域网

无线局域网(Wireless Local Area Network,简称WLAN)是在局域网的基础上发展起来的网络技术,它利用无线电波作为传输媒介,允许用户在没有物理线缆限制的情况下进行网络访问。常用的无线标准包括802.11a/b/g/n/ac/ax,它们支持不同的速率和频段。

无线局域网是在几千米范围内的公司楼群或是商场,甚至是在几十米到几百米不等小型场所,互相连接所组建的计算机网络,一个无线局域网能支持几台到几千台计算机的使用。现如今无线局域网的应用已经特别普遍了,现在的校园、商场、公司以及高铁等场所都有其应用。无线局域网为我们的生活和工作都带来很大的帮助,不仅能够快速传输人们所需要的信息,还能让人们在到联网中的联系更加快捷方便。

有线局域网

有线局域网(Wired Local Area Network简称LAN),是指在相对较小的地理范围内(如办公室、学校、家庭等)通过有线电缆(如双绞线、同轴电缆或光纤)连接多台计算机和其他设备,以实现资源共享和数据通信的网络系统。在有线局域网中,各设备通常通过网络交换机或路由器连接,形成稳定的网络架构[3]。

技术特点

- 传输介质:早期的局域网多使用同轴电缆,后来发展为更加普遍的双绞线和光纤。

- 网络拓扑:常见的网络拓扑有星形、环形和总线形等。

- 网络协议:局域网中常用的网络协议有以太网、无线局域网(Wi-Fi)等。

- 传输速度:局域网的传输速度较快,从最初的10Mbps发展到如今的千兆甚至万兆以太网。

- 安全管理:局域网通常具有较强的安全性,可以通过物理隔离、网络隔离及数据加密等多种方式确保数据安全。

典型网络设备

1. 路由器(Router)

路由器是连接多个网络、如两个或更多局域网或广域网(WAN)的设备,并在这些网络之间转发数据包。路由器能够决定数据从源头到目的地的最佳路径。它工作在OSI模型的第三层,即网络层。

主要功能包括:

- 路由决策:基于路由表来确定数据包的最佳路径。

- 网络互连:将多个不同的网络连接起来,使得网络之间可以互相通信。

- 流量管理:控制网络中的数据流,优化网络性能。

- NAT(网络地址转换):允许多个设备共用一个公共IP地址,增强网络安全。

2. 交换机(Switch)

交换机是网络中的一个设备,用于连接各种设备,如计算机、打印机等,以构建网络。交换机工作在OSI模型的第二层,即数据链路层。

主要功能包括:

- 帧转发:交换机接收到数据帧后,根据MAC地址表将其转发到正确的端口。

- MAC地址学习:自动学习并存储连接到其端口的设备MAC地址。

- VLAN(虚拟局域网):可以创建多个逻辑子网络,这些子网络在物理上连接到同一个交换机上,但数据流是隔离的。

- 碰撞域和广播域的划分:每个交换机端口都是一个独立的碰撞域,可有效减少碰撞;通过VLAN划分广播域,减少不必要的广播交通。

3. 集线器(Hub)

集线器是一个简单的网络设备,用于连接多个以太网设备,使它们作为一个单一的网络部分。集线器工作在OSI模型的物理层。

主要功能包括:

- 数据广播:集线器接收到数据包时,会将其广播到所有其他端口,而不管数据包的目的地在哪里。

- 简单和成本低:由于技术简单,集线器通常比交换机更便宜。

- 无帧过滤:集线器不会像交换机那样过滤帧,可能会导致网络拥堵。

4. 网络桥接器(Bridge)

网络桥接器是用来连接两个相同类型的网络,如两个局域网或两个子网,使它们表现得如同一个网络。它工作在数据链路层。

主要功能包括:

- 过滤流量:桥接器可以检查传入的网络流量,并决定是否转发这些流量。

- 分割碰撞域:可以用来减少网络上的碰撞范围,提高网络的整体效率。

- 扩大物理网络:可以用来将两个地理位置分离的网络连接起来,扩大网络覆盖范围。

这些设备的组合使用可以根据特定的网络需求和预算来优化网络的性能和安全性。选择合适的网络设备可以帮助提高数据传输的效率,保证网络的稳定运行,并加强网络安全。

拓扑结构

局域网(LAN)的拓扑结构是指网络中设备(如计算机、打印机、路由器等)的物理和逻辑布局方式,这些结构对网络的性能、可靠性和扩展性有显著影响。下面是几种常见的局域网拓扑结构:

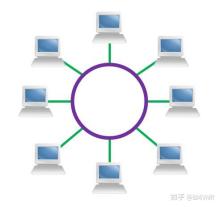

1. 星形拓扑 (Star Topology)

在星形拓扑中,所有的设备都直接连接到一个中心节点,通常是一个网络交换机或集线器。这种拓扑的优点是易于安装和管理,故障诊断也相对简单,因为每个设备与中心节点之间有独立的连接线。如果一个设备或其连接线出现问题,不会影响到网络的其他部分。然而,星形拓扑的缺点在于中心节点的依赖性高;如果中心节点出现故障,整个网络将会瘫痪。

在星形拓扑中,所有的设备都直接连接到一个中心节点,通常是一个网络交换机或集线器。这种拓扑的优点是易于安装和管理,故障诊断也相对简单,因为每个设备与中心节点之间有独立的连接线。如果一个设备或其连接线出现问题,不会影响到网络的其他部分。然而,星形拓扑的缺点在于中心节点的依赖性高;如果中心节点出现故障,整个网络将会瘫痪。

2. 环形拓扑 (Ring Topology)

在环形拓扑中,每个设备只与两个邻近设备直接连接,形成一个闭合环路。数据在环中的设备间按一定方向(顺时针或逆时针)传输。环形拓扑的优点是网络中的数据传输延迟相对一致,且不需要通过中心节点。其主要缺点是维护和故障排查较为复杂,一旦环路中的任何一条连接或设备出现故障,整个网络的传输就会中断。

在环形拓扑中,每个设备只与两个邻近设备直接连接,形成一个闭合环路。数据在环中的设备间按一定方向(顺时针或逆时针)传输。环形拓扑的优点是网络中的数据传输延迟相对一致,且不需要通过中心节点。其主要缺点是维护和故障排查较为复杂,一旦环路中的任何一条连接或设备出现故障,整个网络的传输就会中断。

3. 总线形拓扑 (Bus Topology)

在总线形拓扑中,所有的设备都连接到一条主传输媒介上,通常是一根共享的同轴电缆或双绞线。数据在总线上自由流动,每个设备都可以接收传输的数据。总线形拓扑的优点在于简单和成本低廉;但其缺点是网络的可靠性和扩展性较低,随着设备数量的增加,网络性能可能会下降。此外,如果主总线发生故障,整个网络也会受到影响。

在总线形拓扑中,所有的设备都连接到一条主传输媒介上,通常是一根共享的同轴电缆或双绞线。数据在总线上自由流动,每个设备都可以接收传输的数据。总线形拓扑的优点在于简单和成本低廉;但其缺点是网络的可靠性和扩展性较低,随着设备数量的增加,网络性能可能会下降。此外,如果主总线发生故障,整个网络也会受到影响。

4. 网状拓扑 (Mesh Topology)

网状拓扑中,设备之间存在多条冗余的连接路径。这种拓扑可以是完全网状,即每个节点都与其他所有节点直接连接;或者是部分网状,即只有某些节点间有直接连接。网状拓扑的优点是提供了非常高的可靠性和容错能力,因为即使多条路径发生故障,数据通常还可以通过其他路径传输。缺点是成本和复杂性较高,因为需要更多的硬件设备和连接线。

网状拓扑中,设备之间存在多条冗余的连接路径。这种拓扑可以是完全网状,即每个节点都与其他所有节点直接连接;或者是部分网状,即只有某些节点间有直接连接。网状拓扑的优点是提供了非常高的可靠性和容错能力,因为即使多条路径发生故障,数据通常还可以通过其他路径传输。缺点是成本和复杂性较高,因为需要更多的硬件设备和连接线。

这些拓扑结构各有优缺点,选择合适的拓扑结构取决于组织的具体需求、预算以及预期的网络规模和性能。在现代网络设计中,星形拓扑因其简单性和高效性而被广泛应用,尤其是在使用交换机构建网络时

无线局域网的安全协议

在无线局域网的安全性方面,WPA2(Wi-Fi Protected Access 2)和WPA3(Wi-Fi Protected Access 3)是两种关键的安全协议。这些协议为无线网络通信提供保护,防止未经授权的访问和数据泄露。

1. WPA2

WPA2是2004年推出的无线网络加密标准,它取代了WEP(Wired Equivalent Privacy)和原始的WPA(Wi-Fi Protected Access)标准,提供了更加强化的安全措施。WPA2主要使用AES(高级加密标准)算法和CCMP(Counter Mode Cipher Block Chaining Message Authentication Code Protocol)作为加密协议,大幅提升了网络的安全性。

主要特点:

- 强化的数据加密:WPA2使用AES加密,比其前身WPA更难被破解。

- 认证机制:通过802.1X认证提供网络接入控制,适用于企业环境中的高安全要求。

- 个人和企业模式:WPA2-Personal 适用于家庭和小型企业,使用预共享密钥(PSK);WPA2-Enterprise 适用于需要高级安全的企业环境,使用更复杂的认证服务器。

2. WPA3

WPA3是2018年推出的最新无线加密协议,旨在解决WPA2中存在的安全漏洞。WPA3提供了更高级的加密措施和新的功能来增强用户的数据保护和网络访问安全。

主要特点:

- 强化的隐私保护:在开放网络中,WPA3提供了加密的单独数据流,确保即使在不需要密码的网络中,用户的数据通信也能得到保护。

- 抵抗离线字典攻击:WPA3通过Simultaneous Authentication of Equals (SAE)替代了WPA2中的预共享密钥(PSK)认证机制,提升了密码猜测攻击的防御能力。

- 前向保密:即使攻击者获取了网络密钥,也无法解密之前的通信记录。

来源: 百度百科

内容资源由项目单位提供

科普中国公众号

科普中国公众号

科普中国微博

科普中国微博

帮助

帮助

百度百科

百度百科